Několik desítek zemí bylo zasaženo masivní vlnou ransomwaru WanaCrypt0r. Ten zašifroval dokumenty a obrázky na obrovském množství počítačů a třeba ve Velké Británii zasáhl i řadu nemocnic. Útok se nevyhnul ani jiným oblastem. Kupříkladu společnost Renault díky útoku pozastavila výrobu.

O útocích informuje celá řada médií, tudíž by bylo divné, pokud by to server viry.cz minulo 🙂

Bez spolupráce uživatele

Výrazný úspěch této havěti z kategorie ransomware spočívá v tom, že nepožaduje od uživatele žádnou „spolupráci“ ke svému spuštění. Nedorazí mu totiž e-mailem v podobě přílohy, vydávající se například za fakturu (více třeba v předchozí novince). WanaCrypt0r místo toho sází na chybu v operačním systému Microsoft Windows a šíří je jako síťový červ. Mezi počítači tak „přeskakuje“ v podobě, která není pro uživatele „hmatatelná“.

Záplata je na světě

Chyba je popsána v Microsoft Security Bulletinu MS17-010 a existuje tedy patřičná záplata. Ta je ale relativně čerstvá (vznikla v průběhu března 2017) a tudíž se na světě vyskytuje celá řada počítačů, kde ještě nedošlo k její instalaci. Problém je evidentně tak velký, že k dispozici jsou záplaty i na dávno nepodporované verze operačních systémů ze strany Microsoftu, například Windows XP či Windows Server 2003 (více zde)!

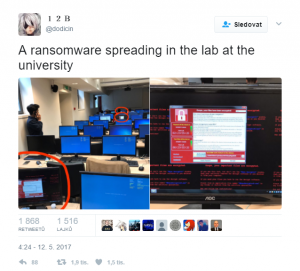

Některé příspěvky na twitteru jsou jak z akčního filmu. Níže třeba fotka toho, jak se ransomware WanaCrypt0r postupně šíří na další a další počítače v učebně:

Hacking the hackers

Využitou zranitelnost cíleně využívala i organizace NSA (proslula hlavně s aférou Edwarda Snowdena), nicméně díky nedávnému útoku, kdy skupina hackerů hacknula jinou skupinu hackerů (Shadow Brokers vs Equation Group – více třeba zde), se tyto nástroje dostaly na veřejnost a bylo jen otázkou času, kdy je někdo zneužije. V té době šlo přitom o nástroje zneužívající chyby, o kterých neměli ponětí ani samotní autoři cílených aplikací a tudíž nemohly existovat ani patřičné záplaty. Přesně ideální „materiál“ do nově vznikající havěti :-/

Vypínač

Zajímavostí je, že havěť v sobě obsahuje „kill switch“ a lze ji tak centrálně usmrtit. Celá pointa spočívá v tom, že havěť po spuštění kontroluje existenci domény www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Pokud neexistuje, normálně pokračuje v další činnosti, zašifruje dokumenty a šíří se na další počítače. Pokud ale doména s tímhle šíleným názvem existuje, žádnou škodlivou aktivitu nezahájí. První vlna útoku tak teoreticky skončila, neboť doménu zaregistroval jeden člověk z Anglie, který havěť analyzoval. Prakticky ale útok neskončil, neboť řada korporací přistupuje do internetu skrze proxy (tam se „kill switch“ neuplatní) a taky může dojít k velmi drobné úpravě havěti a odstranění tohoto „vypínače“.

Závěr

Nejvíce infekcí je hlášeno z Ruska, Ukrajiny a Taiwanu. Českou republiku a Slovensko zasáhl útok pouze okrajově. Nicméně uvidíme v dalších dnech, hlavně těch pracovních.

Co se týká samotného procesu šifrování dokumentů, obrázků a dalších souborů, přítomnost havěti lze rozpoznat podle přípony .WNCRY u postižených souborů. Útočníci se nechají platit kolem 300$ a to pochopitelně v Bitcoinech.

Co říci závěrem? Záplatujte a to ideálně automaticky!

Otazka teda zni, dokazi tohle odchytit antivirove programy, kdyz to vyuziva primo chybu systemu, nebo vlastne krome zaplatovani nepomuze nic?

Každý seriózny SW firewall (ideálne HW) pokiaľ je manuálne nakonfigurovaný. Stačí integrovaný firewall od verzie OS Vista a vyššie edície OS Windows. Tieto firewally Windows 7/8.x/10 sú na vysokej úrovni, TOP1 medzi konkurenciou, pritom sú naprosto nepriestrelné, samozrejme pre mierne zdatných užívateľov. Prípadne stačí firewall tretích výrobcov nastavený na základe interaktívneho režimu pre lamy. Nepotrebuješ ťahať hlboko do OS šmejd, špicľujúcu brzdu z radov antivirov.

Ahoj Stanicio!

Mám pro tebe potěšující zprávu:

ESET’s network protection module was already blocking attempts to exploit the leaked vulnerability at the network level before this particular malware was even created. ESET increased the protection level for this specific threat as Win32/Filecoder.WannaCryptor.D in the detection engine update 15404 (May-12-2017, 13:20 UTC/GMT +02:00). Prior to that, ESET LiveGrid protected against this particular attack starting around 11:26AM (UTC/GMT +02:00).

Takže takhle tady žijeme 🙂

diky, nebyl jsem si uplne jisty, zda to mrcha nedokaze nejak obejit, neco jako bylo napadani pres chybu v JAVA jak chodilo drive.

Tak drzte dobite kóty 🙂

V podstate si za to môže každý sám. Teraz je vidieť, na koľkých počítačoch sú vypnuté aktualizácie……

No zatím není moc jasné, že se to tam nedostává i přes odkliknuté přílohy v mailech…

evidentně jsi nečetl článek, že?

Jak mam dalsi informace z velmi duveryhodnych zdroju :o), tak se nejdrive musi dostat do vnitrni site a to prave pres onu prilohu a teprve pak az vyuziva onu zranitelnost a siri se uz bez priloh v ramci cele site. Takze staci jeden nezabezpeceny PC s BFU uzivaelem a problem je hnedka za dvermi.

Do firemní VPN by se přes zranitelnost v SMB těžko dostal, tudíž je jisté že první nákaza musí být klasickým kliknutím na přílohu v emailu „jako vždycky“.

Chtěl bych jen upozornit, že z výše uvedeného odkazu se stahuje chybný hotfix pro české Windows XP SP3. Chyba na straně Microsoftu. Hlásí to pak chybu o špatné jazykové verzi balíčku. Správný si stáhněte z Windows Update Catalog. http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

To jsem hrubě v prdeli já mám starej XP tak čekám kdy se to objeví a začne masivně šířit po celý ČR Nepoužívám ani antivir, prostě si dávám pozor na co klikám a co otvírám, ale to je v přímadě Ransomware úplně zbytečná obrana. Jednou za čas sem dám log a vyčistím dle rad odborníků…

Nechci rozpoutávat flame, ale od oznámeného konce WinXP všem kteří nemohou nebo nechtějí vyšší řady Windows doporučuji přejít na Linux. Přechod z WinXP na Win7 nebo 10 je zhruba stejný jako přechod na OpenSuse nebo Ubuntu.

Ono ti kteří nemohou nebo nechtějí přejít z XP výše k tomu mají asi nějaký důvod a ten rozhodně nevyřeší přechod na Linux. Nejčastěji se jedná o nějaký drahý HW (videostřižna, trhačka, laboratorní váhy, tiskárny na čárové kódy atd…). Starám se o pár firem kde je tento problém a výrobce HW logicky nemá zájem napsat nové ovladače na Win 7,8,10, ale nutí zákazníky ke koupi nového HW který již novější Win podporuje, ale stojí klidně 200.000,- Kč + kalibrace atd.

Takže v takovém případě doporučuji novou záplatu na sratší Win včetně XP KB4012598.

Použijte odkaz víše viz. Robert Šretr 15.05.2017 (10:23) – ta uvedená v článku opravdu nefunguje.

Máte pravdu. Nedávno jsem musel opravovat šrot s Win 2000, kterým se ovládá městská ČOV 🙂 Za novej soft kterej by chodil na novějším OS chtěli prachy nehorázný.

jo tomate pravdu vsehni

https://www.google.cz/url?sa=t&rct=j&q=&esrc=s&source=web&cd=5&ved=0ahUKEwjH98P-rfLTAhUGBywKHeqUA7YQFgg7MAQ&url=https%3A%2F%2Fcs.wikipedia.org%2Fwiki%2FVirus&usg=AFQjCNHjlSPS7asgCASJsdP4C_AUKOGTTw