V tomto článku hovořím o vývoji havěti typu ransomware, která zašifruje fotografie, dokumenty a další soubory a následně požaduje po uživateli zaplacení výkupné až ve výši několika stovek tisíc Kč za jejich obnovu. Novější kousky ale dělají ještě zákeřnější věci!

Ransomware ušel už opravdu dlouhou cestu. Původně šlo o stupidní havěť, která jen zablokovala přístup do Windows hlášením přes celou obrazovkou (havěť bylo možné „odstřelit“ v nouzovém režimu Windows). Celé se to tvářilo jako policejní zpráva informující o tom, že jste se dopustili řady smyšlených trestných činů typu: porušení autorského práva, šíření dětské pornografie, podpora terorismu, šíření škodlivých programů, použití nelegálního software, zneužití platební karty, šíření spamu, … To vše v „designu“ kriminalistických ústavů daného státu. V ideálním případě byla autenticita utvrzena i vaším portrétem, pokud se havěti podařilo převzít kontrolu nad webkamerou. Prostě styl „Policie všechno ví a nemáš šanci!“. U Policie ČR jste si tehdy mohli zaplatit „odpustku“ ve výši několika tisíc Kč a vyhnout se tak trestnímu stíhání, vyšších pokut a žaláři. Rok 2012 se tak zapsal do dějin novým pojmem „Policejní virus„.

Ransomware „pomáhá“

Období „policejních virů“ přineslo i úsměvné situace, kdy se našli jedinci, kteří autenticitě útoku naletěli natolik, že se šli přímo na policii udat, neboť některé ze smyšlených trestných činů opravdu vykonávali! Toto byl fakt, zatímco situace, že někdo chodil platit „odpustky“ přímo na policejní stanici, to ke mě dorazilo spíše ve stylu „jedna bába povídala“…

Začínáme šifrovat

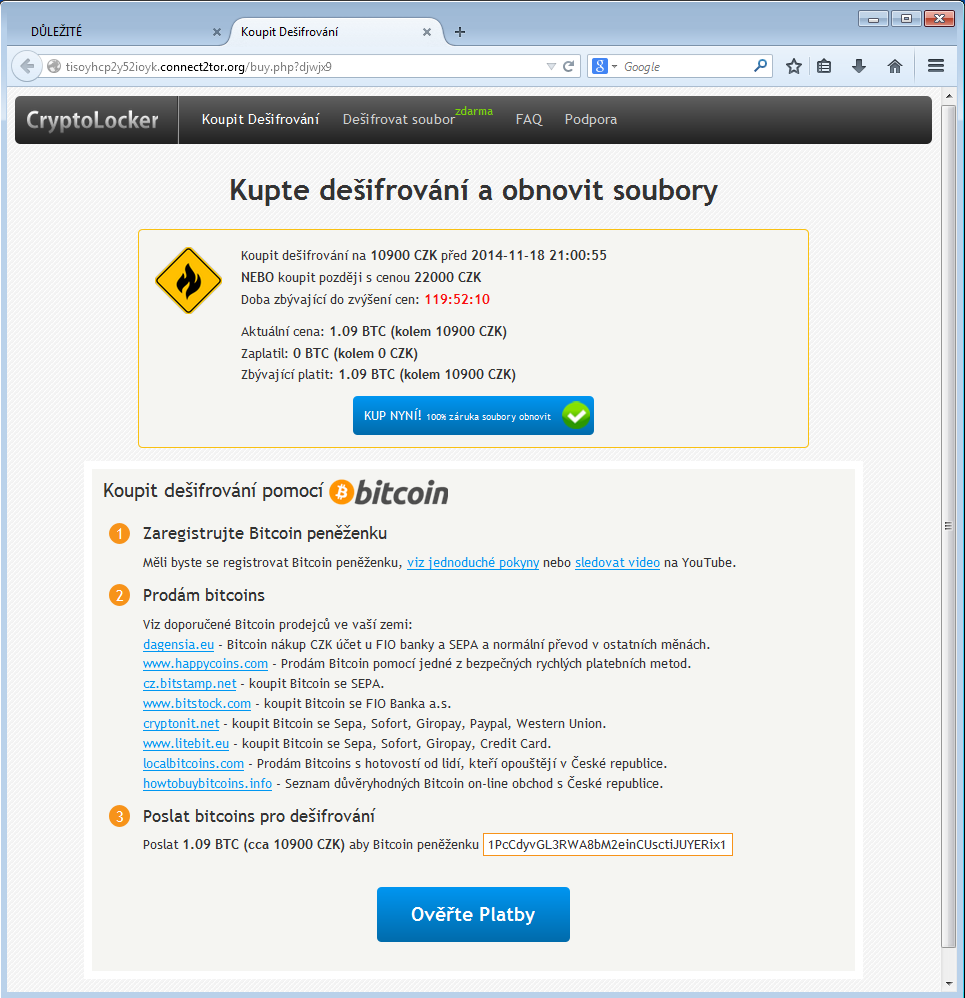

Po éře „policejních virů“, které bylo možné z Windows bez následků odstranit, přišel na řadu ransomware, využívající šifrování. To už je scénář, který známe dnes. Tedy, že havěť zašifruje dokumenty, fotografie a další cenné soubory a za jejich obnovu do použitelného stavu, vyžaduje zaplacení „výkupného“ v Bitcoinech. I zde proběhl vývoj, přičemž na začátku se šifrovalo vždy stejným klíčem, který si ransomware nesl s sebou, případně sadou několika šifrovacích klíčů. Po analýze havěti tak bylo možné vytvořit dekryptor a výkupnému se vyhnout. Později se začalo využívat toho nejlepšího ze světa symetrického i asymetrického šifrování. V současnosti je tak téměř nemožné soubory dešifrovat (bez kontaktování útočníků) a útočník často drží v hrsti všechny oběti třeba i pomocí jediného hlavního klíče. Pokud je dešifrování bez výkupného možné, pak pouze ze dvou důvodů: technická chyba (havěť zapomněla klíč u oběti, …) a nebo si už útočníci nahrabali dostatek peněz a klíče úmyslně zveřejnili.

Zálohujou jenom srabi

Útočníci ještě nedávno sázeli na výše uvedené pravidlo a spoléhali na absenci záloh. Situace se ale patrně mění a „srabů“ je zřejmě méně a méně, neboť jinak si nelze vysvětlit, že některé „rodiny“ ransomware požadují výkupné hned dvakrát. Nejen za obnovu dat po zašifrování, ale i druhé výkupné za nezveřejnění nakradených dat na internetu! Havěť před samotným procesem šifrování tajně vynese třeba i několik desítek GB dat (souborů). Prostě zaplať a my to nezveřejníme!

Pokud firma zálohuje a zašifrované soubory obnoví ze záloh, placení prvního výkupného se efektivně vyhne. Jaký dopad ale bude mít publikování firemního know-how veřejně na internetu, čemuž se lze vyhnout zaplacením druhého výkupného?

První takový případ nastal koncem roku 2019 v souvislosti s ransomware Maze. Více například zde. Podobné chování přebral i ransomware z rodin REvil / Sodinokibi, Nemty, BitPyLock, Ako či Snake.

Technické vychytávky

Vychytávky nemusí být pouze „filozofického“ charakteru. Například některé rodiny ransomware se snaží šířit agresivně i po lokální síti, skrze systémová sdílení (typicky share C$, ideálně s právy doménového administrátora). Havěť Ryuk to dotáhla k dokonalosti ještě tím, že zasílá po síti signál „Wake on LAN“, čímž dokáže probudit některá spící zařízení a zašifrovat i ta.

Ransomware Ragnar využívá pro páchání škod legitimní aplikace, čímž může omezit účinnost součástí antivirových řešení, které se snaží odhalit anomálie v chování systému. Pokud jsou tyhle anomálie vykonávány skrze legitimní a rozšířené aplikace s vysokou reputací, účinnost detekce klesá (antivirus je více „tolerantní“). Ragnar zde vyrukoval rovnou s těžkým kalibrem. Pokud se totiž do počítače dostane, nainstaluje rovnou virtualizační nástroj Oracle VirtualBox a do něho miniturní „imidž“ s Windows XP, odkud šifrování probíhá. Než ale s tímto procesem začne, do virtuálu s Windows XP si pomocí dávkového souboru namapuje všechny fyzické disky počítače. Více informací lze najít na https://www.bleepingcomputer.com/news/security/ransomware-encrypts-from-virtual-machines-to-evade-antivirus/.

Příště u něčeho veselejšího 🙂

A jak se proti tomu bránit? Antivirovým programem? Zálohováním? Obojím?

Nejlepší je při prohlížení webu nestahovat nelegální věci a dávat si pozor kde člověk serfuje. Antivirový program poumuže,ale pokud si každý jedinec stáhne do kompu co chce tak pak … Jak se říká ,problém je mezi klávesnici a židlí.

Zálohy určitě, no a pak zakázat dolarové sdílení, což někdy může být problém. Jo a nepracovat na kompu pod admin účtem. Na potenciálně problémové činnosti používat virtuální pc, páč na virtuálu, virtuál nerozeběhnete. Samozřejmostí je pak kvalitní antivirák a pravidelné aktualizace systému. Pak také používání firewallu je dost dobrá pomůcka (v pravidlech povolit vždy jen to co potřebujete a ostatní zakázat)